Ohne Security gibt es keine Safety. Gleichzeitig stehen einige bewährte IT-Security-Verfahren im Widerspruch zu Safety-Anforderungen. Bewährte Security-Verfahren erfordern beispielsweise den Einsatz wichtiger System-Updates, sobald diese verfügbar sind, was aber unter Umständen gegen Software-Assurance-Verordnungen verstoßen kann. Darüber hinaus lauern weitere Herausforderungen: starke Passwörter und der Einsatz von Passwortblockierungen sind für den Schnellzugriff im Notfall nicht gerade hilfreich, Antivirus-Software bricht möglicherweise – nach einem Update – die Ausführung eines wichtigen Prozesses ab. Solche Konflikte bringen die verantwortlichen Organisationen in eine schwierige Situation: Safety hängt von Security ab und beides muss im Rahmen der Sorgfaltspflicht für den Betrieb der Infrastruktur angemessen verwaltet werden.

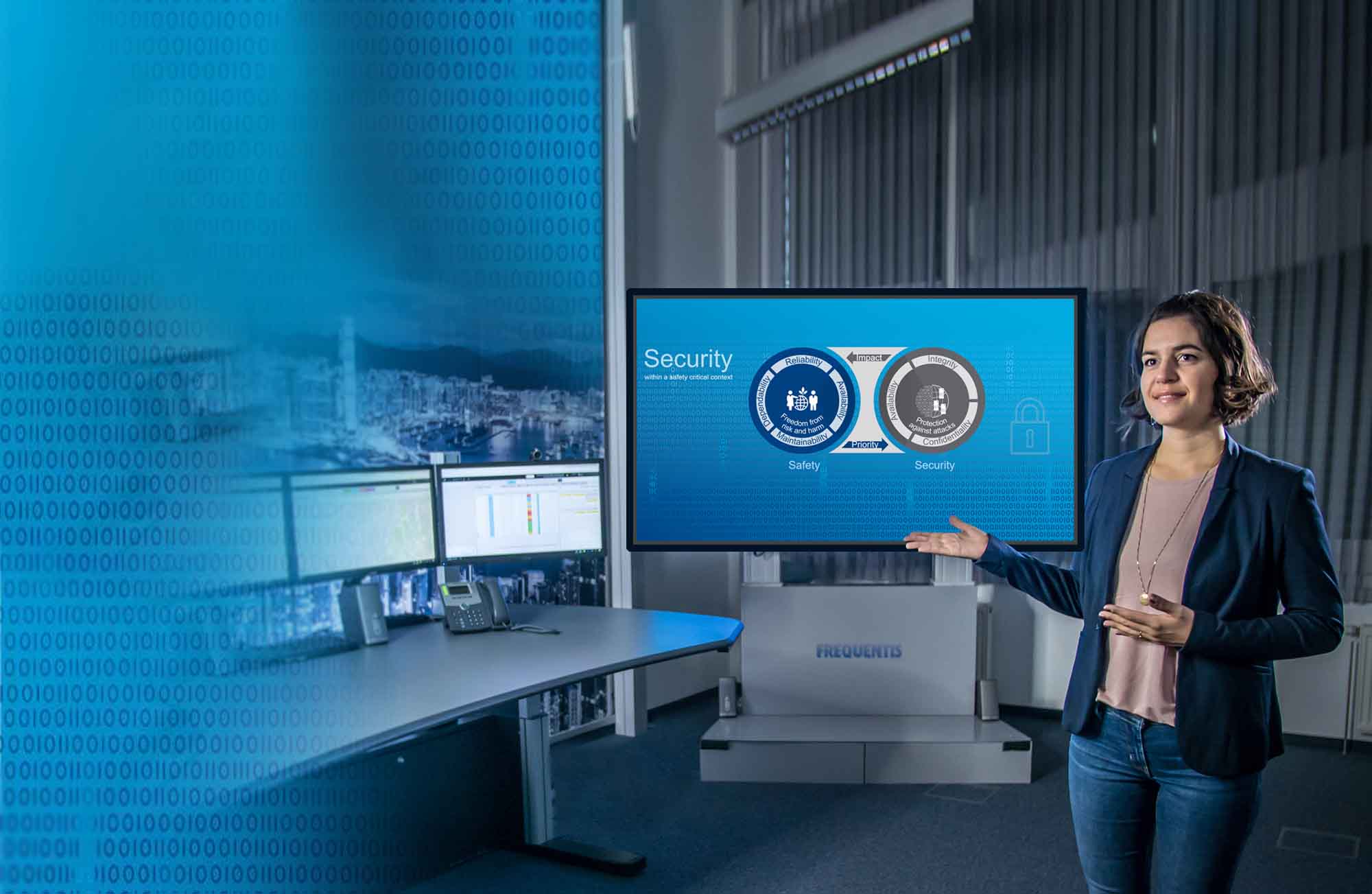

Die Schwierigkeit, Security- und Safety-Anforderungen in einer gemeinsamen Lösung zu vereinen, ist eines der Hauptthemen der Operational Technology (Betriebstechnologie; OT). Daher haben sich – neben den bekannten und bewährten IT-Security-Verfahren – in einigen Bereichen unterschiedliche Konzepte und Best Practices für die Absicherung von OT etabliert. Die IT-Security konzentriert sich auf den Schutz von Daten, die OT-Security befasst sich mit dem Schutz von Betriebsabläufen und Prozessen.

Systemarchitektur, die Safety und Security unterstützt

In sicherheitskritischen Umgebungen rät Frequentis zur Einführung von „Protection Zones“ (Schutzzonen), um den jeweils passenden Mix von IT- und OT-Security-Konzepten an den richtigen Stellen anzuwenden. Schutzzonen werden definiert als eine Zusammenfassung von Hardware, Software und Personal mit einem gemeinsamen Trust Level (Vertrauensstufe).

Die Systeme von Frequentis umfassen für gewöhnlich drei unterschiedliche Protection Zones: Die „Internal Zone“ (interne Zone), ohne direkte Verbindungen zu anderen Systemen, die „Shared Zone“ (gemeinsame Zone), mit Verbindungen zu anderen „vertrauenswürdigen“ Netzwerken, und die „Public Zone“ (öffentliche Zone), mit Verbindungen in eine nicht vertrauenswürdige Umgebung (z. B. ein öffentliches Netz). Bei der Integration des Subsystems von Frequentis in das Gesamtsystem vor Ort ist es einerseits wichtig, die Protection Zones zu respektieren, und andererseits, für Security auf Gesamtsystemebene zu sorgen. Die Security eines Subsystems hängt von der Security des Gesamtsystems ab.

Um Security- und Safety-Anforderungen auf Gesamtsystemebene zu erfüllen, können nun für jede Schutzzone spezifische Maßnahmenkombinationen angewendet werden. Beispiele hierfür sind: häufiges Einspielen von Patches in der öffentlichen Zone versus gesicherte Software-Revisionen in der internen Zone; strikte Kontosperrpolitik in der öffentlichen Zone versus Zugriffsüberwachung ohne automatische Kontosperre in der internen Zone. Voraussetzung für diese Methodik ist ein Systemdesign, das es ermöglicht, einzelne Systemfunktionen gemäß der Safety-Kritikalität und dem Schutzbedarf den jeweils entsprechenden Protection Zones zuzuordnen.

Diese Architektur ermöglicht ein angemessenes Gleichgewicht von Security und Safety auf der Grundlage eines risikobasierten Ansatzes (im Gegensatz zu einem rein Compliance-basierten Ansatz, der zu unlösbaren Konflikten von Safety- und Security-Anforderungen führen würde).